Imaginons que vous vouliez sèrieusement comprendre comment exploiter les vulnérabilités d'un serveur web. Vous feriez mieux de vous entraîner sur l'un de vos serveur.

Mieux vous pouvez utiliser des machines virtuelles: vous serez alors en mesure de rejouer les attaques autant de fois que vous le souhaitez sans vous préoccuper de casser votre serveur.

Les machines virtuelles sont pratiques pour héberger des services vulnérables mais elles sont aussi pratiques pour héberger des systèmes offensifs de type Kali linux.

Il existe déjà pas mal de tutoriel qui explique comment monter des VMs et jouer des scenari d'attaques, celui ci explique

- une façon simple d'installer un OS offensif opérationnel

- une configuration réseau permettant de faire communiquer les VMs entre elles, l'hôte avec les VMs et les VMs avec le reste du monde (aka Internet)

- quelques pistes pour jouer des attaques qui claquent entre ces VMs

Logiciels de virtualization

Sur le marché des gratuits on a deux leaders: VirtualBox & VMware Workstation Player beaucoup de distro citées par la suite sont disponibles dans l'une ou l'autre des versions. Certaines comme les images metasploitable, sont WMPlayer uniquement ...

La reco est donc d'installer les deux. Nous verrrons par la suite comment faire communiquer toutes les VMs ensemble via les ponts réseaux créés par WMPlayer.

VirtualBox

Je vous suggère de télécharger la dernière version directement à partir du site officiel.

Pour debian / Mint / Ubuntu l'installation devrait se résumer à une ligne de commande du type

sudo dpkg -i ~/Téléchargements/virtualbox-4.3_*.deb

Pour éviter l'installation des système hébergés il peut être judicieux de télécharger les images d'OSboxes.

Kali

Pour Kali il y a un image OSboxes, mais le mieux est encore d'utiliser "Offensive Security"'s Kali VMs.

Choisir une version de Kali peut être une question de goût: personnellement, à cette date ma préférence va encore à Kali Linux 32 bit. Plus légère que Kali 2 ( ca téte en ressource gnome 3), metasploit et OWASP Zap m'ont réservé quelques mauvaises surprises sur certaines attaques.

Les instruction suivantes s'appliquent aux autres versions également

Les versions VMware sont aussi disponibles ;)

on dézippe l'arhive téléchargée

7za e ~/7za e ~/Téléchargements/Kali_Linux_1.1.0-32bit.7z

- Offensive Security VMs se présente

- sous la forme d'un unique fichier .ova file pour Kali 2

- il suffit alors d'importer le fichier via Virtual Box et de démarrer la VM

- sous la forme de plusieurs fichiers vdmk pour Kali 1.1

- sous la forme d'un unique fichier .ova file pour Kali 2

- OSboxes Kali VMs se présente

- sous la forme d'un unique fichier vdi pour toutes les version de kali

Les commandes suivantes s'appliquent au fichier vdi d'OSboxes mais fonctionnent également avec les fichirs vdmk de Offensive Security

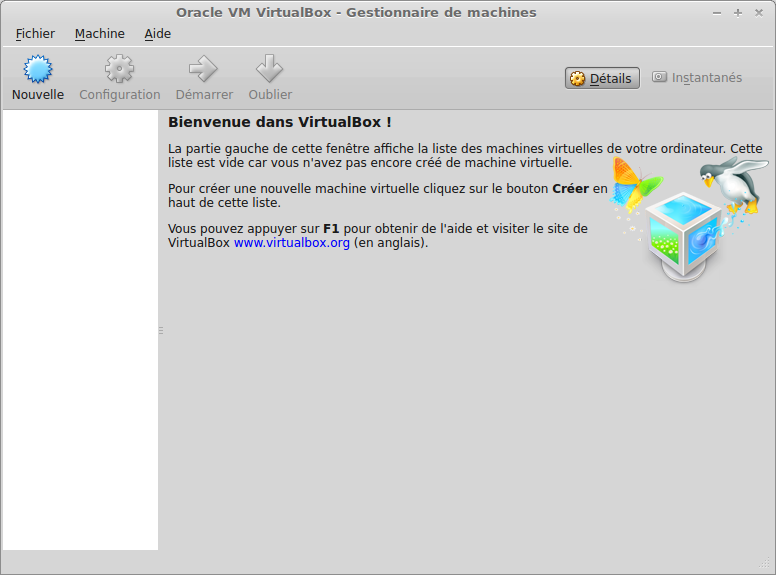

Ouvrez Virtual Box

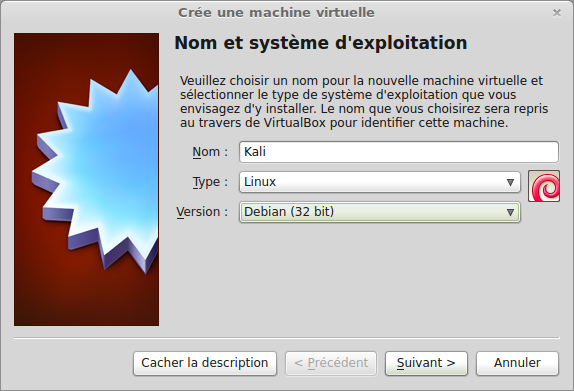

créez une nouvelle VM

Allouez un peu de RAM

coupez / collez les fichiers de la VMs (un fichier vdi ou plusieurs fichiers vdmk) dans le répertoire Virtual Box

mv ~/Téléchargements/32bit/Kali Linux 1.1.0 (32bit).vdi ~/VirtualBox VMs/Kali/

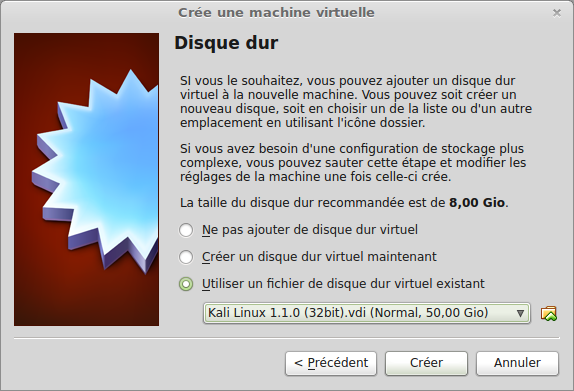

naviguez ensuite jusuqu'à l'emplacement du fichier vdi (ou des fichiers vdmk) et terminez la création de la VM

La nouvelle VM peut maintenant être démarrée

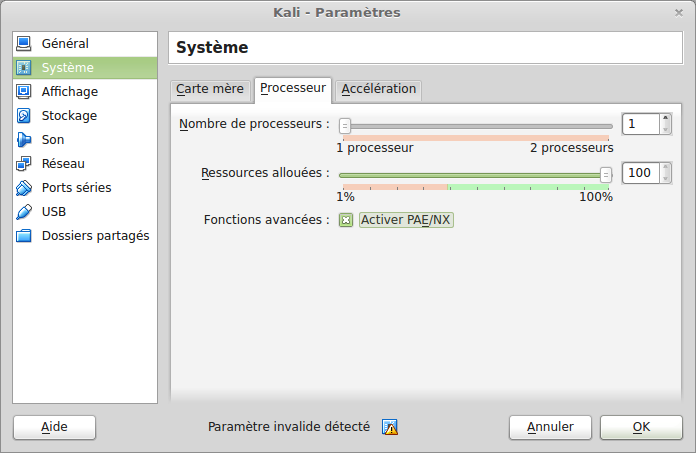

Si le démarrage plante avec un "Guru mediation" (Ohh Amiga 500 je me souviens) activez l'option "PAE" dans "System" > "Processor"

- username : root

- password : osboxes.org (n'oubliez pas que vous êtes en mode qwerty ;)

N.B. si vous utilisez les VM Security Offensive les login password sont

- username : root

- password : toor

3 trucs à faire dès le début

Mettre le clavier français

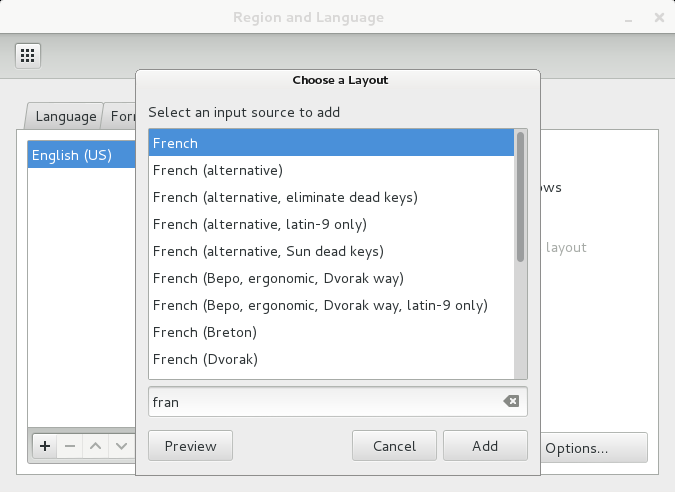

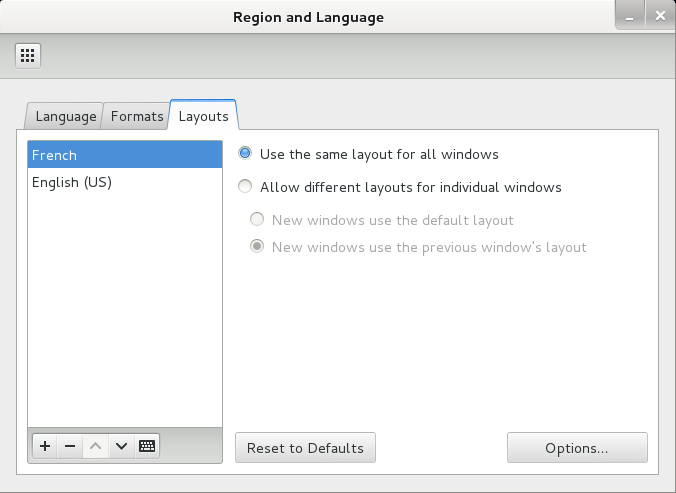

"Applications" > "System Tools" > "Preferences" > "System" > "Region and Language" > "Layout tab"

- "+" pour ajoutéer

- tapez "fren" pour voir french, sélectionnez le, et cliquez pour l'ajouter

- cliquez sur la flèche "haut" pour mettre "french" tête de liste

Maintenant vous pouvez changer de langue à droite dans la barre des programmes (en haut)

Attention vous serez toujours en mode qwerty au démarrage te à la saisie du mot de passe. Si vous voulez changer le clavier par défaut suivez de lien

Changer le mot de passe de root

passwd

installer les Guest additions

- Meilleur support vidro

- Buffer partagé entre systèmes hôte et invité

- Dossiers partagés entre systèmes hôte et invité

- Partage des périphériques USB

N.B. SI vous vous utilisez Security Offensive VM vous pouvez directement installer les VirtualBox Guest Additions, otre systèem est prêt

Pour OSboxes Kali VMs ajoutez au système /etc/apt/sources.list

deb http://http.kali.org/kali kali-current main non-free contrib

deb-src http://http.kali.org/kali kali-current main non-free contrib

puis exécutez les commandes suivantes

apt-get update

apt-get upgrade -y

apt-get dist-upgrade -y

reboot

apt-get install linux-headers-$(uname -r)

montez l'image des Guest Additions

mount VirtualBox Guest Additions drive from VirtualBox menu

copiez puis exécuter le script d'installation

cp /media/cdrom/VBoxLinuxAdditions.run /root/Desktop/

cd /root/Desktop/

chmod 755 VBoxLinuxAdditions.run

./VBoxLinuxAdditions.run

VMPlayer

télécharger la dernière version

N.B. si vous avez un système 32 bits vous devrez utiliser la version 6.0 mais ça marche pareil :D

sudo chmod 755 VMware-Player-6.0.6-2700073.i386.bundle

sudo ./VMware-Player-6.0.6-2700073.i386.bundle

Si vous téléchargez maintenant OWASP Broken Web Applications Project par exemple

- déplacer le fichier décompressé dans ~/.vmware/OWASP_BWA

- "File" > "Open a virtual Machine" et naviguez jusqu'au fichier .vmx

N.B. pour passer à la suite VMwarePlayer doit être lancé une fois

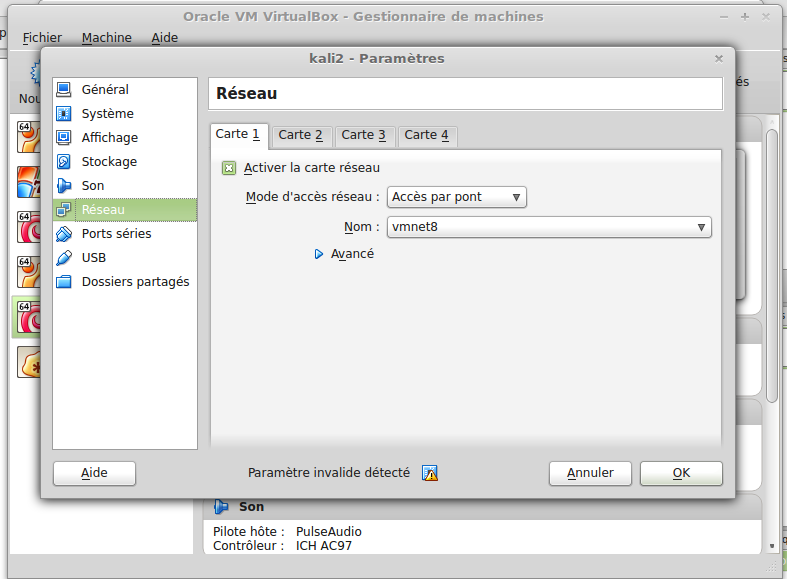

Configurez le réseau

NAT est un bonne solution sur un LAN perso, mais si si vous êtes dans un environnement un peu plus contraignant avec des baux DHCP, il peut être utile et plus sécurisé ;), de ne pas avoir à enregistrer les adresses MAC de chaque machine avec une IP locale.

Host-Only peut être utile pour créer un réseau privé, mais vos VMs n'auront pas accès à Internet ...

En installant VMPlayer 2 réseaux virtuels fort utiles ont été créés vmnet1 et vmnet8 Dans la section network de votre vm > Sélectionnez "Bridged mode" > et "vmnet8"

lancez votre Kali via VirtualBox et votre OWASP BWA via VMPlayer

Quid des serveurs vulnérables

Vous pouvez installer cette version d'ubuntu server pour par exemple avoir la vulnérabilité Heartbleed par exemple

Ou bien cette vielle wheezy pour pouvoir jouer avec un local root exploit

Il y a aussi des applications web vulnérables

Enjoy your SecLab

les VMs peuvent se pinger mutuellemùent et ont accès à l'Internet

Vous pouvez par exemple commencer de mapper les VMs de votre réseau virtuel avec un magnifique

nmap -sV -O -PN 172.16.76.0/24

- -sV détecte les versions des services

- -O détecte les versions des OS

- -PN évite le ping et vérifie les ports ouverts

Commentaires

comments powered by Disqus